DNS Amplification DDoS или сокращенно DAD — это широко распрастраненный тип атаки на сервис разрешения доменных имен, заключающийся в отправлении злоумышленником специально сформированных запросов к DNS-зонам, содержащим значительный объем «мусорной» информации. Запросы к записям (обычно TXT) в «мусорных» зонах отправляют к произвольным DNS-серверам с подделанным обратным IP-адресом (spoofed ip), который указывает на «жертву». После чего его «усиленный» вариант ответа будет отправлен на ранее подделанный IP-адрес. Коэффициент усиления атаки может колебаться от 30 до 90. Это значит, что на каждый посланный условный 1 байт-запроса — вышеупомянутая схема из неверно настроенных DNS-серверов вернет 30-90 байтов-ответа, что и обеспечивает кратное нарастание DDoS-эффекта при отражении.

Сам тип атаки не нов — о нем было известно еще в 2006 году, однако активно использовать его начали относительно недавно. В январе-феврале 2009 года несколько интернет-изданий опубликовало информацию о крупномасштабном использовании киберпреступниками этого вида DDOS.

Объясняя простым языком, суть усиления заключается в том, что злоумышленник посылает (обычно короткий) запрос уязвимому DNS-серверу, который отвечает на запрос уже значительно большим по размеру пакетом. Если использовать в качестве исходного IP-адреса при отправке запроса адрес компьютера жертвы (ip spoofing), то уязвимый DNS-сервер будет посылать в большом количестве ненужные пакеты компьютеру-жертве, пока полностью не парализует его работу.

Вот интересная новость «Одна из самых больших DDoS-атак в истории»

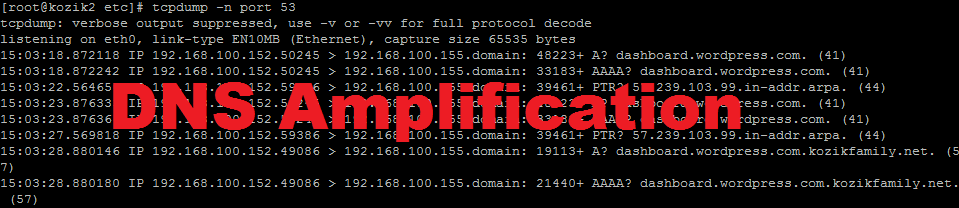

К чему все это, думал я, что не столкнусь с такой проблемой, но настал тот день когда мои ns сервера стали генерировать много трафика и отваливаться:

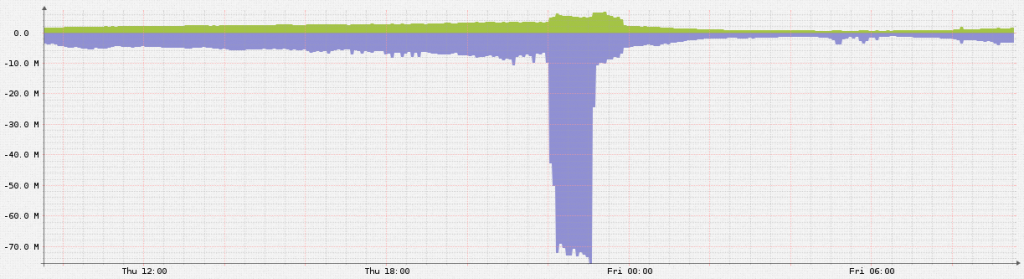

Картинка представленная выше только за один день, атаки как я потом выявил проводились с периодичностью 2-3 атки в месяц с генерированием трафика ~30 мбит\с до ~150 мбит\с. После анализа трафика дампом были выявлена метод атаки DNS Amplification DDoS или DNS reflect attack, началась работа по устранению проблемы.

После долгих чтений всевозможных форумов и блогов я натолкнулся на очень интересный проект — блог — сайт dnsamplificationattacks.blogspot.ru/ на нем описывается принцип самой атаки и вариант её блокировки, в моем случае dnsamplificationattacks.blogspot.ru/2013/11/domain-loo1ru.html.

На сайте dnsamplificationattacks.blogspot.ru/ описание решения проблем атак DNS Amplification DDoS или DNS reflect attack и есть проект на GIT «dns-iptables-rules» github.com/smurfmonitor/dns-iptables-rules, где собраны наиболее частые атаки и сделаны правила для iptables по их блокировке:

github.com/smurfmonitor/dns-iptables-rules/blob/master/domain-blacklist-string.txt

github.com/smurfmonitor/dns-iptables-rules/blob/master/domain-blacklist.txt

Данные правила необходимо добавить в фаервол и перегрузить его. Как можно видеть на графике после применения правил на сервере атака прекратилась.

Пишите вопросы постараюсь ответить, чистых вам запросов.

Источники:

www.xakep.ru/post/47168/

habrahabr.ru/post/51574/

www.xakep.ru/post/59564/

blogerator.ru/page/dns-amplification-ddos-anatomija-ataki-otrazhenie-paketov-dad-dns-reflect-attack-chast-1

blogerator.ru/page/dns-amplification-ddos-otrazhenie-bind-dns-reflect-attack-chast-2

www.securelist.com/ru/analysis/208050810/DDoS_ataki_pervogo_polugodiya_2013_goda

habrahabr.ru/post/83202/

www.colobridge.net/wiki/%D0%B1%D0%B5%D0%B7%D0%BE%D0%BF%D0%B0%D1%81%D0%BD%D0%BE%D1%81%D1%82%D1%8C/%D0%BF%D1%80%D0%BE%D1%82%D0%B8%D0%B2%D0%BE%D0%B4%D0%B5%D0%B9%D1%81%D1%82%D0%B2%D0%B8%D0%B5_%D0%B0%D1%82%D0%B0%D0%BA%D0%B0%D0%BC_dns_amplification_ddos

github.com/smurfmonitor

dnsamplificationattacks.blogspot.ru/